一站传媒领先的互联网解决方案提供商!

客服手机/微信 :

14715991665

客服手机/微信 :

14715991665

本文从DNS的隐私与安全问题出发

讲述DoH的诞生、利弊、如何应对

4075字,讲透DoH的前世今生

DoH这个词对于很多安全从业人员并不是个新词,但对其前世今生能洞若观火的却不多。本期前瞻洞察将从DNS的隐私与安全问题出发,讲述DoH为什么诞生,DoH的出现到底利弊几何,对其弊端如何应对。为了便于读者理解,对于“何为隐蔽隧道?”、“DoH如何成为隐蔽隧道的利器?”这些基础性的问题也进行阐述。

一、传统DNS的隐私与安全问题催生安全DNS技术

DNS应该是家喻户晓的一个名词了,中文名叫作域名系统,用来实现域名和IP地址的映射,是互联网不可或缺的基石。DNS明文传输机制便于防火墙等安全设备进行安全检查和审计,但导致了严重的隐私问题和新的安全问题。先说说隐私问题,由于我们日常的DNS请求都经过运营商(ISP),明文传输的DNS信息在运营商那里都是全部公开透明的,用户毫无隐私可言。即使我们无条件相信运营商不会滥用我们的隐私数据,那么在整个互联网里明文传输的DNS信息也难免被第三方合法地、非法地窃听,后果难以意料。除了隐私问题,明文DNS还存在安全问题,比如域名劫持、重定向、钓鱼等。比如,你明明在浏览器输入的是招商银行,但却有可能被劫持到一个外观同招商银行一样的钓鱼网站。已经有充分的证据表明 [1],DNS流量被用于非安全目的的过度审查、监管和其他非法目的。

由于安全性和隐私性的考量,对DNS进行加密的技术和方案并不少见。最早的有DNSSEC和DNSCrypt。

DNSSEC [2]通过增加签名验签机制以保护DNS数据的完整性,从而防止中间人攻击,但是DNS数据在网络流量中依然是明文格式,不能解决DNS数据机密性的问题。

DNSCrypt[3] 通过开源社区发起,同时解决了DNS数据的完整性和机密性,但是并没有提出RFC标准建议,且网络应用对其支持非常有限。

DNS over TLS (DoT) [4]于2016年正式提出并发布了RFC标准,DoT通过TLS协议对DNS请求和响应进行加密和封装,并工作于853端口。由于DoT在专门的端口提供服务,很容易被防火墙和其他安全设备识别、审查和阻断,可用性方面存在缺陷。

更引人注目和被寄予厚望的是本文的主角DNS over HTTPS (DoH)。这个方案获得IETF正式支持,于2018年10月发布了RFC 8484[5] 。DoH把DNS请求和响应数据包用HTTPS加密,从而防止第三方对明文DNS数据包的窃听和篡改。目前,DoH已经得到包括Cloudflare、Google、Quad9、阿里巴巴等代表性的公开DNS解析商的支持。主流浏览器(包括Chrome、Firefox、Edge等)和Windows11也正式支持了DoH。可以预计,尽管有监管机构和反隐私组织的反对和阻挠,DoH的使用率在未来依然会稳步提升。

二、DoH如何工作

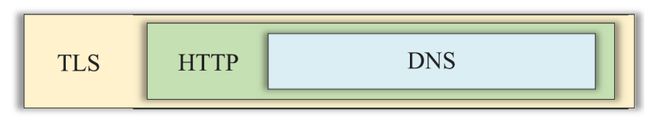

DoH之所以被寄予厚望,主要原因是能良好融合到HTTP生态,网络应用对DoH的支持也更容易。得益于HTTP/2的特点,DoH可以允许服务端先发地把DNS响应push给客户端(早于客户端发起DNS请求),降低了DNS服务的时延,改善网络应用的性能。DoH将DNS请求和响应封装到HTTP请求的主体,客户端跟递归服务器之间建立一个TLS会话,通过HTTPS协议传输封装了DNS请求的HTTP请求。DoH的封装示意图见图 1。

图1:DoH封装示意图

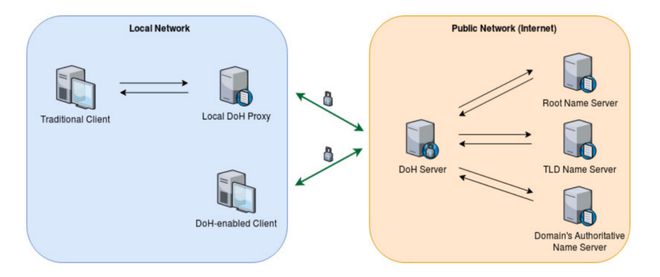

DoH的工作示意图见图 2。跟传统DNS相比,DoH 通过 443 端口的加密 HTTPS 连接接受 DNS 查询将其发送到兼容 DoH 的 DNS 服务器(解析器),而不是在 53 端口上发送纯文本。这样,DoH 就会在常规 HTTPS 流量中隐藏 DNS 查询,因此第三方监听者将无法嗅探流量,无法获悉用户的 DNS 查询,也就无法推断他们将要访问的网站。

图2 :DoH工作示意图

三、DoH成为隐蔽隧道攻击的利器

成也萧何败也萧何。DoH虽然具备绝佳的隐私保护能力和安全能力获得用户的青睐,也由于DoH被用于隐蔽隧道攻击而遭到政府机构和安全机构的警惕关注。

将DoH隐蔽隧道攻击之前,先说说DNS隐蔽隧道攻击。

由于几乎所有的网络应用都依赖于DNS作为前置条件,防火墙通常开放53端口供DNS服务正常运行,客户端可以连接到内部的DNS服务器或者外部DNS服务器。这就从根源上导致了DNS被攻击者视为天然的、优质的隐蔽通道。

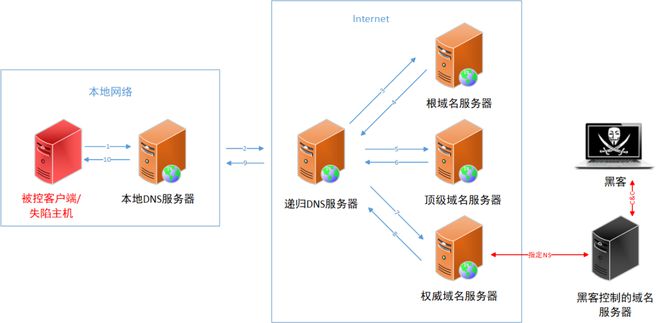

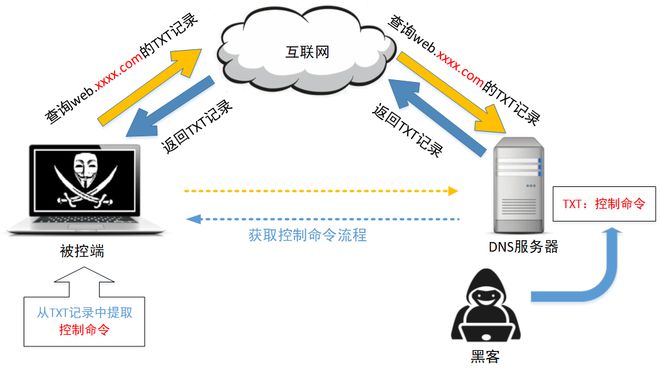

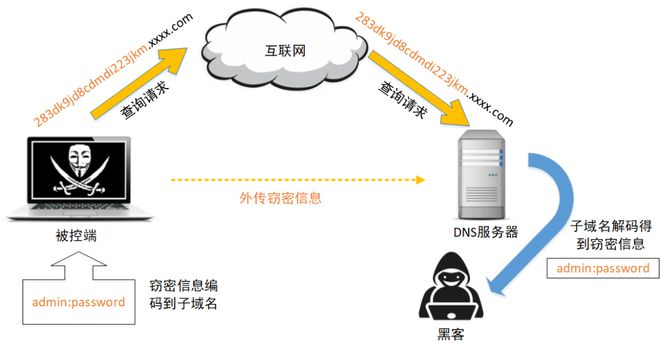

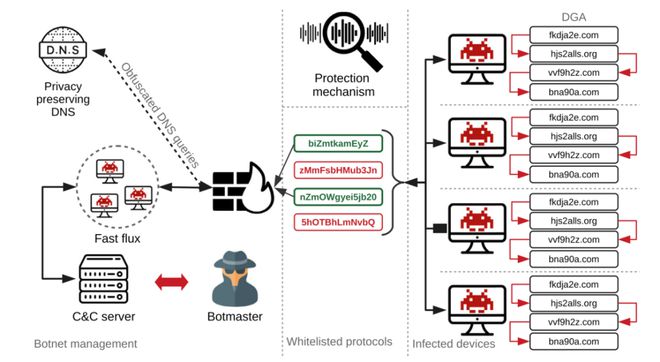

一个简单的DNS隧道攻击流程,见图 3:攻击者首先接管控制一个目标域名的Name Server(NS);客户端把C&C数据(命令与控制)或目标数据通过编码、加密、混淆等方法嵌入到一个DNS请求的子域名中;在一个TTL窗口中(窗口大小由递归服务器确定),发起的DNS请求的域名的子域名只要是不重复的,那么递归服务器就查询不到缓存数据,就会把请求转到权威域名服务器,并通过NS指派解析到攻击者所控制的域名服务器,攻击者就能收到C&C数据或者目标数据;攻击者在DNS响应数据包里同样可以嵌入C&C数据或者目标数据,并送达客户端。见图 4、图 5示意。

图 3:DNS隧道拓扑图

图4:通过DNS隧道获取控制命令示意

图5:通过DNS隧道回传窃密信息示意

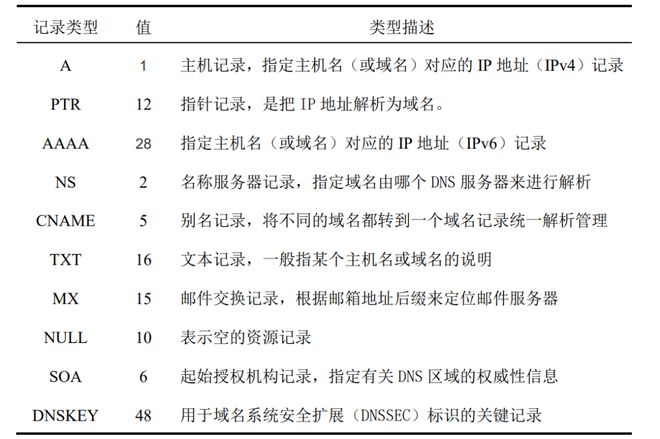

DNS 隧道可以利用多种记录类型来传输数据,例如 A、MX、CNAME、TXT、 NULL 等,见表 1。

表1:资源记录类型

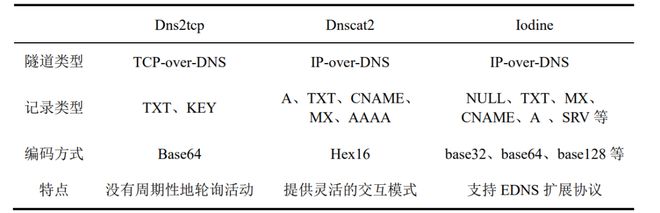

DNS 隧道的实现工具有很多,表 2介绍了三种常见的。

表2:DNS隧道工具

当DoH技术出现后,为上述的DNS隧道攻击提供了新的利器。基于DoH协议构建隐蔽隧道,不仅通信内容可基于HTTPS协议加密,而且与高可信DoH服务的通信(而非本地DNS服务器)不会引发异常行为,避免了基于DNS的恶意行为检测机制。

随着DoH的使用范围日益扩大,基于DoH的隧道攻击势必成为网络安全领域十分棘手的问题。这个威胁并不是针对未来形势耸人听闻的预判,而是已经成为现实的威胁。利用DoH隧道实施数据外传的首款恶意软件Godlua在2019年被披露[6];利用DoH实施数据外传的APT组织(APT34)在2020年被披露[7];其他利用DoH隧道技术进行攻击的研究和开源项目参考[8][9][10]。

四、DoH流量识别技术

为了检测DoH隐蔽隧道攻击,需要做两件事。由于DoH流量隐藏在HTTPS加密流量中,首要任务需要把DoH流量识别出来。

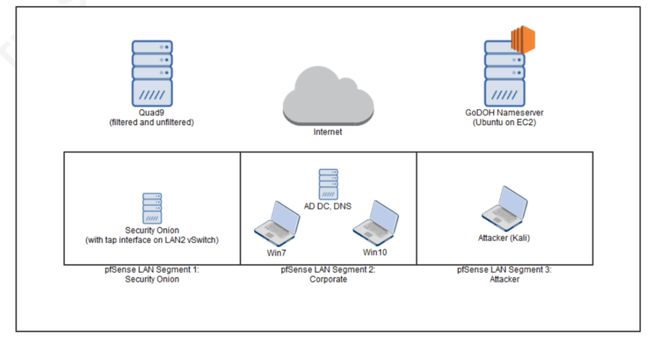

来自SANS协会的Hjelm [11]提出了一种识别DoH行为模式的RITA框架,这种方法不采用网络流量,而是采用Zeek IDS的用户日志;作者认为DoH具备规律的行为模式。

图6:RITA实验环境示意图

但是,这个成果经过其他研究人员[12]进行复现发现,RITA并不能从HTTPS流量中识别DoH流量。

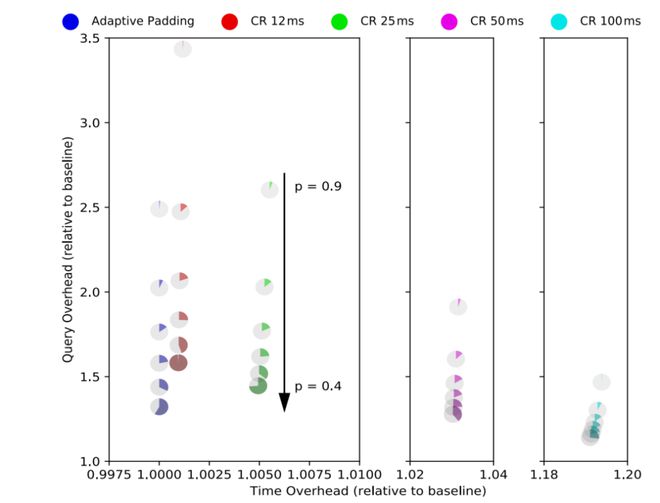

Patsakis等人[13]的研究主要集中在基于DNS隧道的DGA和僵尸网络的检测,也提到了DoH和DoT。作者利用Hodrick-Prescott滤波(H-P滤波)检测出基于DoH/DoT的僵尸网络规律的行为模式,并取得很好的效果,见图 7。但是,DoH往往不局限于僵尸网络场景,对于更一般的通用场景下,识别DoH流量更有迫切需求和研究价值。

图7:基于DNS隧道的DGA和僵尸网络的检测

Bushart等人[14]的研究聚焦于识别DoH流量,但局限在于仅仅通过已知的DoH服务商的IP地址进行识别。目前,越来越多的DNS服务商也开始提供DoH服务,且标准DNS和DoH服务都使用一致的IP地址,如谷歌的8.8.8.8、Cloudflare的1.1.1.1。这就使得这种基于IP地址的识别方法不再有效。

图8:基于已知DoH服务商IP地址的识别

五、DoH隧道攻击检测技术

把DoH流量从浩瀚的HTTPS加密流量中识别出来之后,还需要进一步区分这些DoH流量是良性的还是隐蔽隧道攻击。

针对DoH隧道检测技术的研究并不多,大部分研究集中在传统的DNS隧道检测方面。

一些具备代表性的研究成果有:Paxson等人[15]研究开发了一种DNS隧道检测工具,计算DNS请求和响应数据包传递的信息量;Liu等人[16]利用DNS数据包的时间间隙、请求包大小等4个特征训练分类器,实现对DNS隧道的检测;文献[17]提出了一种称为Byte-level CNN的深度神经网络实现检测;Luo等人[18]提出一种可以检测利用A和AAAA资源记录的隧道攻击;Wu等人 采用一种半监督学习的自编码器实现流量特征自动提取,并检测隧道攻击。上述研究成果仅仅针对传统的、明文的DNS数据包发起的隧道攻击。

DoH流量的特征分析可以分为两个阶段:HTTPS客户端-服务端握手阶段、加密传输DNS请求应答阶段。在第一阶段的握手过程中,客户端和服务端之间有少量的数据包交互,且这些数据包包含了明文信息,可用于识别是什么应用发起了HTTPS连接。这个称为TLS指纹的一类技术是实现DoH识别、DoH隧道检测的基础性技术。

TLS指纹技术方面的研究成果颇丰。最具代表性的是Cisco的一些列研究成果[19][20][21][22],通过对大规模TLS流量的分析,得到恶意软件、企业应用如何使用TLS的模式,提出一种基于目的地上下文和先验知识的精确的TLS指纹生成方法。

考虑到互联网实际场景的复杂性、客户培养后也不能大量发布携带广告信息的,大量发布也会被封号的,一天最多发布1~2条广告内容,发布的时候要注意好时间间隔。如果问答推广的数量比较多,建议找全网天下这样专业靠谱的问答口碑推广公司合作。三、问答推广内容从哪里来问答推广技巧做的就是长尾关键词推广,一定要收集用户关心的问题,只有用户关心的问题,才会有精准目标客户看,所以要做好问答内容的收集。端到递归服务器链路的多样性,基于TLS指纹技术的分类器性能会存在下降。另外,从攻击者视角,攻击者会想方设法逃逸检测。因此,需要构建模拟一些实验场景,通过放大攻击者的逃逸能力从而寻找到DoH隧道检测性能的下确界。如果攻击者需要付出极高代价才能进行逃逸,就能说明DoH隧道检测的有效性。

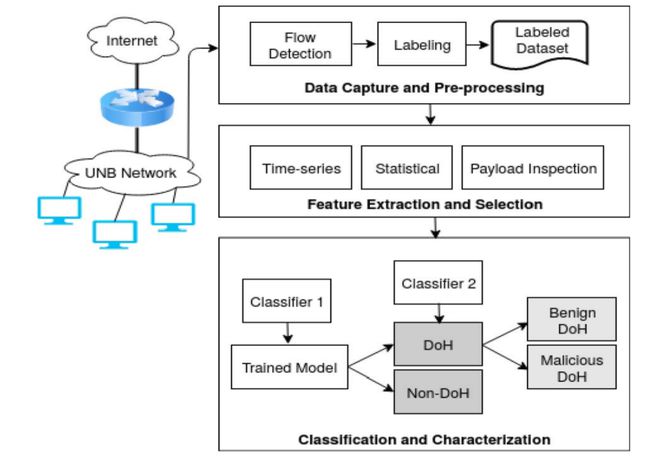

为数不多且有一定代表性的针对DoH隧道检测的文献,是来自加拿大University of New Brunswick的研究[23],利用DoH流量特征和神经网络实现了99%的检测准确性。

图9:DoH隧道检测技术框架

六、总结——强盾在何方?

DoH的提出是隐私保护和安全提升的一个里程碑。但是,对于攻击者而言,把攻击活动隐藏到加密的DNS流量是 个不错且必然的选择。由于DNS请求和响应的内容不再可见,现有基于域名特征的DNS隧道检测技术几乎全部失效。

构筑DoH隧道攻击的强盾,思路应聚焦于对加密DoH流量的特征分析。具体是采用各种机器学习模型,尤其是深度神经网络,对DoH流量的统计特征、时序特征进行分类。

需要强调的是,根据文献[24]的研究结论,对HTTPS加密流量进行代理解密会大幅降低连接的安全性。这种简单粗暴的代理解密方法难以持续。因此,采用中间人代理的另外注意回答的时机太早会被判定作弊,太晚有可能被抢先回答,选择适当的时机回答、采纳,才能保证问题得到充分展现,另外注意回答请勿带有敏感词,链接等。我们在做百度知道的时候一定要注意,我们的推广是要在内容上给用户提供价值的基础上,巧妙软植入,这才是平台接受的形式。做百度知道我们需要有一个完整的思路,把时间规划好,与此同时还需要及时的去了解和掌握百度知道的一些新规则。方式对DoH流量进行解密从而把DoH隧道检测问题降级为传统DNS隧道检测的思路并不可行。

向上滑动,查看所有参考文献

[1] P. Pearce, B. Jones, F. Li, R. Ensafi, N. Feamster, N. Weaver, V. Paxson, Global measurement of DNS manipulation, in: 26th USENIX Security Symposium, USENIX Security, 2017, pp. 307–323.

[2] DNSSEC, https://www.dnssec.net/.

[3] DNScrypt, https://www.dnscrypt.org/.

[4] DNS over TLS (DoT), RFC7858, https://tools.ietf.org/html/rfc7858.

[5] DNS over HTTPS (DOH), RFC8484, https://tools.ietf.org/html/rfc8484

[6] First-ever malware strain spotted abusing new DoH (DNS over HTTPS) protocol, https://www.zdnet.com/article/first-ever-malware-strain-spotted-abusingnew-doh-dns-over-https-protocol/.

[7] Iranian hacker group becomes first known APT to weaponize DNS-over-HTTPS 其次,可以选择百度底部的相关搜索词,也可以登录百度推广的客户端后台参考一些相关词。这些单词将被展开,但只会显示那些具有搜索和流量的单词。所以不要忽视这一点,总结公式是:黄金标题=核心关键词+扩展词(参见百度下拉框和相关搜索词+其他渠道),字数不宜太多,一般为10至15个词。答题时,内容很重要,一定要紧贴题目,不跑题,突出题目关键词。百度知道推广的目的是为了提升形象,提高曝光率,而表现形式则是多样化的,百度网页搜索关键词可以看到为最佳表现形式。 (DoH), https://www.zdnet.com/article/iranian-hacker-group-becomesfirst-known-apt-to-weaponize-dns-over-https-doh/.

[8] DNS exfiltration over DNS over HTTPS (DoH) with godoh, https://sensepost.com/blog/2018/waiting-for-godoh/

[9] Data exfiltration over DNS request covert channel, https://github.com/Arno0x/DNSExfiltrator.

[10] D. A. E. Haddon and H. Alkhateeb. 2019. Investigating Data Exfiltration in DNS Over HTTPS Queries. In 2019 IEEE 12th International Conference on Global Security, Safety and Sustainability (ICGS3).

[11] Drew Hjelm. 2019. A New Needle and Haystack: Detecting DNS over HTTPS Usage. (2019).

[12] D. Vekshin, K. Hynek, T. Cejka, DoH insight: detecting DNS over HTTPS by machine learning, in: Proceedings of the 15th International Conference on Availability, Reliability and Security, 2020, pp. 1–8.[

留下相关品牌和产品信息在互联网发展前期,很多人做问答推广的时候,不管回答内容是什么,都会在内容里留下链接以及联系方式,这种广告方式在当时非常有效,然而今天,互联网技术更新跌打,这种方法已经不适应了,很容易被平台查到后删除或者封禁账号。所以现在做问答推广的时候,一般都是在回答内容里巧妙的植入品牌信息和产品信息。13] Constantinos Patsakis, Fran Casino, and Vasilios Katos. 2020. Encrypted and covert DNS queries for botnets: Challenges and countermeasures. Computers & Security 88 (2020), 101614.[

14] Jonas Bushart and Christian Rossow. 2019. Padding Ain’t Enough: Assessing the Privacy Guarantees of Encrypted DNS. arXiv preprint arXiv:1907.01317 (2019).

[15] V. Paxson, M. Christodorescu, M. Javed, J. Rao, R. Sailer, D.L. Schales, M. Stoecklin, K. Thomas, W. Venema, N. Weaver, Practical comprehensive bounds on surreptitious communication over DNS, in: 22nd USENIX Security Symposium, USENIX Security, 2013, pp. 17–32.

[16] J. Liu, S. Li, Y. Zhang, J. Xiao, P. Chang, C. Peng, Detecting DNS tunnel through binary-classification based on behavior features, in: 2017 IEEE Trustcom/BigDataSE/ICESS, IEEE, 2017, pp. 339–346.

[17] M. Luo, Q. Wang, Y. Yao, X. Wang, P. Yang, Z. Jiang, Towards comprehensive detection of DNS tunnels, in: IEEE Symposium on Computers and Communications, ISCC, IEEE, 2020, pp. 1–7.

[18] K. Wu, Y. Zhang, T. Yin, TDAE: Autoencoder-based automatic feature learning method for the detection of DNS tunnel, in: 2020 IEEE International Conference on Communications, ICC, IEEE, 2020, pp. 1–7.

[19] B. Anderson, D. McGrew, TLS beyond the browser: Combining end host and network data to understand application behavior, in: Proceedings of the Internet Measurement Conference, IMC, 2019, pp. 379–392.

[20] B. Anderson, D. McGrew, Machine learning for encrypted malware traffic classification: accounting for noisy labels and non-stationarity, in: Proceedings of the 23rd ACM SIGKDD International Conference on Knowledge Discovery and Data Mining, KDD, 2017, pp. 1723–1732.

[21] B. Anderson, S. Paul, D. McGrew, Deciphering malware’s use of TLS (without decryption), J. Comput. Virol. Hacking Tech. 14 (3) (2018) 195–211.

[22] B. Anderson, D. McGrew, Accurate TLS fingerprinting using destination context and knowledge bases, 2020, arXiv preprint arXiv:2009.01939[23] M. MontazeriShatoori, L. Davidson, G. Kaur, A.H. Lashkari, Detection of DoH tunnels using time-series classification of encrypted traffic, in: The 5th IEEE Cyber Science and Technology Congress, IEEE, 2020, pp. 63–70.

[24] Z. Durumeric, Z. Ma, D. Springall, R. Barnes, N. Sullivan, E. Bursztein, M. Bailey, J.A. Halderman, V. Paxson, The security impact of HTTPS interception, in: Network and Distributed System Security Symposium, NDSS, 2017.

山石网科是中国网络安全行业的技术创新领导厂商,自成立以来一直专注于网络安全领域前沿技术的创新,提供包括边界安全、云安全、数据安全、内网安全在内的网络安全产品及服务,致力于为用户提供全方位、更智能、零打扰的网络安全解决方案,是您优质可靠的伙伴!

山石网科为金融、政府、运营商、互联网、教育、医疗卫生等行业累计超过23,000家用户提供高效、稳定的安全防护。山石网科在苏州、北京和美国硅谷均设有研发中心,业务已经覆盖了中国、美洲、欧洲、东南亚、中东等50多个国家和地区。

(文章配图源自网络)

关键词:知道贴吧代发电工电子材料行业,问答营销发布代做

发布时间:2023-03-06

来源:一站传媒

责任编辑:李伍

代做问答论坛工厂实体店行业2023已更新(滚动/网选)

↑点击上方“现代教育报”即可关注我们问答营销推广应长期进行并定时整理。每天回答问题的网络营销数量不宜...

代做问答论坛有效处理2023已更新(行业/看点)

来源:河北网络安全编辑/一审:马静思二审:宋培元三审:随永明网信清河培养后也不能大量发布携带广告信息的,大量发...

代做问答论坛体育比赛器材行业2023已更新(行业/图文)

国家安全是民族复兴的根基社会稳定是国家强盛的前提问答发布完成后,还需要对发布的内容进行观察一段时间,期间...

问答营销发布教育培训艺术行业2023已更新(深度/互动)

(来源:黑龙江省住建厅)导读:本文件规定了黑龙江省建设工程质量检测机构现场检测技术管理的术语和定义、基本规定...

代做问答论坛APP软件游戏行业2023已更新(精选/头条)

(甘肃省兰州市七里河北街143号)问题的设计和技巧:在这里,要强调一下,问答,是我们自问自答,事前都设计好关键字的...

问答论坛代发体育比赛器材行业2023已更新(近期/快讯)

【悟空问答、天涯问答等,不同的问答效果都不一样,口碑问答营销可以全渠道投放,这样你可以获得更多潜在客户的可...

代做问答论坛渠道2023已更新(近期/预告)

会展业是现代科学技术与经济发展的晴雨表,它反映了一个国家、地区乃至全球科学技术和经济发展的历程。从20世...

问答营销发布平台2023已更新(滚动/资讯)

终于得知顶替真相的高加林,能够原谅昔日挚友的欺骗吗?创业受挫的刘巧珍,下一步将走向何方?随母亲出国的黄亚萍,与...

知道贴吧代发怎么做2023已更新(分类/专栏)

新華社記者魏培全攝新華社記者羅曉光攝本報電(記者趙曉霞)國家文物局日前印發通知,啟動《中國世界文化遺產預備...

代做问答论坛农产品水果行业2023已更新(最新/推荐)

4月10日《人民日报海外版》旅游天地版头条刊文聚焦多元丽江金沙江、怒江、澜沧江三条“世界级”河流,从青藏...

知道贴吧代发餐饮房地产行业2023已更新(最新/网评)

南宋诗人赵葵有诗云:“一抹轻烟隔小桥,新篁摇翠两三梢。惜春不觉归来晚,花压重门带月敲。”描写了外出踏青者因...

代做问答论坛价格2023已更新(地方/研究)

近日,手机品牌酷派官方宣布回归市场,并带来了三款新机:COOL30、锋尚40和大观40S。其中,大观40S已经上架酷派官网...

Copyright 2008-2023 一站传媒 One station media 严禁抄袭镜像本站 违者依法追究责任!

粤ICP备14083186号-3

![]()

广东省 广州市 深圳市 珠海市 汕头市 佛山市 韶关市 湛江市 肇庆市 江门市 茂名市 惠州市 梅州市 汕尾市 河源市 阳江市 清远市 东莞市 中山市 潮州市 揭阳市 云浮市 河南省 郑州市 洛阳市 焦作市 商丘市 信阳市 周口市 鹤壁市 安阳市 濮阳市 驻马店市 南阳市 开封市 漯河市 许昌市 新乡市 济源市 灵宝市 偃师市 邓州市 登封市 三门峡市 新郑市 禹州市 巩义市 永城市 长葛市 义马市 林州市 项城市 汝州市 荥阳市 平顶山市 卫辉市 辉县市 舞钢市 新密市 孟州市 沁阳市 安徽省 合肥市 亳州市 芜湖市 马鞍山市 池州市 黄山市 滁州市 安庆市 淮南市 淮北市 蚌埠市 宿州市 宣城市 六安市 阜阳市 铜陵市 明光市 天长市 宁国市 界首市 桐城市 潜山市 福建省 福州市 厦门市 泉州市 漳州市 南平市 三明市 龙岩市 莆田市 宁德市 龙海市 建瓯市 武夷山市 长乐市 福清市 晋江市 南安市 福安市 邵武市 石狮市 福鼎市 建阳市 漳平市 永安市 甘肃省 兰州市 白银市 武威市 金昌市 平凉市 张掖市 嘉峪关市 酒泉市 庆阳市 定西市 陇南市 天水市 玉门市 临夏市 合作市 敦煌市 甘南州 贵州省 贵阳市 安顺市 遵义市 六盘水市 兴义市 都匀市 凯里市 毕节市 清镇市 铜仁市 赤水市 仁怀市 福泉市 海南省 海口市 三亚市 万宁市 文昌市 儋州市 琼海市 东方市 五指山市 河北省 石家庄市 保定市 唐山市 邯郸市 邢台市 沧州市 衡水市 廊坊市 承德市 迁安市 鹿泉市 秦皇岛市 南宫市 任丘市 叶城市 辛集市 涿州市 定州市 晋州市 霸州市 黄骅市 遵化市 张家口市 沙河市 三河市 冀州市 武安市 河间市 深州市 新乐市 泊头市 安国市 双滦区 高碑店市 黑龙江省 哈尔滨市 伊春市 牡丹江市 大庆市 鸡西市 鹤岗市 绥化市 齐齐哈尔市 黑河市 富锦市 虎林市 密山市 佳木斯市 双鸭山市 海林市 铁力市 北安市 五大连池市 阿城市 尚志市 五常市 安达市 七台河市 绥芬河市 双城市 海伦市 宁安市 讷河市 穆棱市 同江市 肇东市 湖北省 武汉市 荆门市 咸宁市 襄阳市 荆州市 黄石市 宜昌市 随州市 鄂州市 孝感市 黄冈市 十堰市 枣阳市 老河口市 恩施市 仙桃市 天门市 钟祥市 潜江市 麻城市 洪湖市 汉川市 赤壁市 松滋市 丹江口市 武穴市 广水市 石首市大冶市 枝江市 应城市 宜城市 当阳市 安陆市 宜都市 利川市 吉林省 长春市 吉林市 通化市 白城市 四平市 辽源市 松原市 白山市 集安市 梅河口市 双辽市 延吉市 九台市 桦甸市 榆树市 蛟河市 磐石市 大安市 德惠市 洮南市 龙井市 珲春市 公主岭市 图们市 舒兰市 和龙市 临江市 敦化市 江苏省 南京市 无锡市 常州市 扬州市 徐州市 苏州市 连云港市 盐城市 淮安市 宿迁市 镇江市 南通市 泰州市 兴化市 东台市 常熟市 江阴市 张家港市 通州市 宜兴市 邳州市 海门市 溧阳市 泰兴市 如皋市 昆山市 启东市 江都市 丹阳市 吴江市 靖江市 扬中市 新沂市 仪征市 太仓市 姜堰市 高邮市 金坛市 句容市 灌南县 海安市 江西省 南昌市 赣州市 上饶市 宜春市 景德镇市 新余市 九江市 萍乡市 抚州市 鹰潭市 吉安市 丰城市 樟树市 德兴市 瑞金市 井冈山市 共青城市 高安市 乐平市 南康市 贵溪市 瑞昌市 辽宁省 沈阳市 葫芦岛市 大连市 盘锦市 鞍山市 铁岭市 本溪市 丹东市 抚顺市 锦州市 辽阳市 阜新市 调兵山市 朝阳市 海城市 北票市 盖州市 凤城市 庄河市 凌源市 开原市 兴城市 新民市 大石桥市 东港市 北宁市 瓦房店市 普兰店市 凌海市 灯塔市 营口市 青海省 西宁市 玉树市 格尔木市 德令哈市 山东省 济南市 青岛市 威海市 潍坊市 菏泽市 济宁市 东营市 烟台市 淄博市 枣庄市 泰安市 临沂市 日照市 德州市 聊城市 滨州市 乐陵市 兖州市 诸城市 邹城市 滕州市 肥城市 新泰市 胶州市 胶南市 龙口市 平度市 莱西市 山西省 太原市 大同市 阳泉市 长治市 临汾市 晋中市 运城市 忻州市 朔州市 吕梁市 古交市 高平市 永济市 孝义市 侯马市 霍州市 介休市 河津市 汾阳市 原平市 晋城市 潞城市 陕西省 西安市 咸阳市 榆林市 宝鸡市 铜川市 渭南市 汉中市 安康市 商洛市 延安市 韩城市 兴平市 华阴市 四川省 成都市 广安市 德阳市 乐山市 巴中市 内江市 宜宾市 南充市 都江堰市 自贡市 泸州市 广元市 达州市 资阳市 绵阳市 眉山市 遂宁市 雅安市 阆中市 攀枝花市 广汉市 绵竹市 万源市 华蓥市 江油市 西昌市 彭州市 简阳市 崇州市 什邡市 峨眉山市 邛崃市 云南省 昆明市 玉溪市 大理市 曲靖市 昭通市 保山市 丽江市 临沧市 楚雄市 开远市 个旧市 景洪市 安宁市 宣威市 文山市 普洱市 浙江省 杭州市 宁波市 绍兴市 温州市 台州市 湖州市 嘉兴市 金华市 舟山市 衢州市 丽水市 余姚市 乐清市 临海市 温岭市 永康市 瑞安市 慈溪市 义乌市 上虞市 诸暨市 海宁市 桐乡市 兰溪市 龙泉市 建德市 富德市 富阳市 平湖市 东阳市 嵊州市 奉化市 临安市 江山市 广西 南宁市 贺州市 玉林市 桂林市 柳州市 梧州市 北海市 钦州市 百色市 防城港市 贵港市 河池市 崇左市 来宾市 东兴市 桂平市 北流市 岑溪市 合山市 凭祥市 宜州市 内蒙古 呼和浩特市 呼伦贝尔市 赤峰市 扎兰屯市 鄂尔多斯市 乌兰察布市 巴彦淖尔市 二连浩特市 霍林郭勒市 包头市 乌海市 阿尔山市 乌兰浩特市 锡林浩特市 根河市 满洲里市 额尔古纳市 牙克石市 临河市 丰镇市 通辽市 西藏 拉萨市 那曲市 山南市 林芝市 昌都市 阿里地区 日喀则市 宁夏 银川市 固原市 石嘴山市 青铜峡市 中卫市 吴忠市 灵武市 新疆 乌鲁木齐市 石河子市 喀什市 阿勒泰市 阜康市 库尔勒市 阿克苏市 阿拉尔市 哈密市 克拉玛依市 昌吉市 奎屯市 米泉市 和田市 塔城市 北京市 天津市 重庆市 上海市